1. Օգտագործողները պետք է լինեն Active Directory միջավայրում

2. ADFS սերվերի օպերացիոն համակարգը պետք է լինի Windows Server 2016 և բարձր: Windows Server 2016 օպերացիոն համակարգի դեպքում անհրաժեշտ է տեղադրել հետևյալ թարմացումները, սակայն խորհուրդ է տրվում օպերացիոն համակարգը տեղադրել վերջին թարմացումներով:

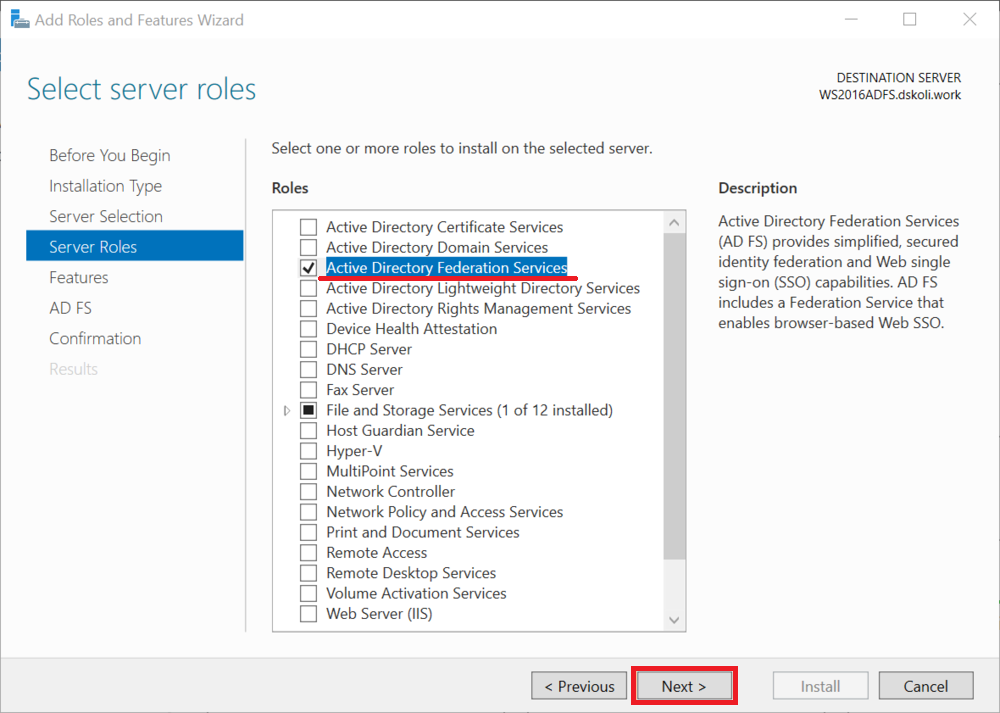

1.1 Հարկավոր է բացել Server Manager-ը և ընտրել Add roles and features

1.2 Բացված պատուհանի Server Roles քայլում նշել Active Directory Federation Services նշիչը և անփոփոխ թողնելով մնացած կետերը սեղմել Install կոճակը

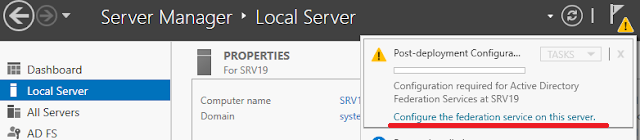

1.3. ADFS սերվերը կարգավորելու համար անհրաժեշտ է սեղմել Configure the federation service on this server

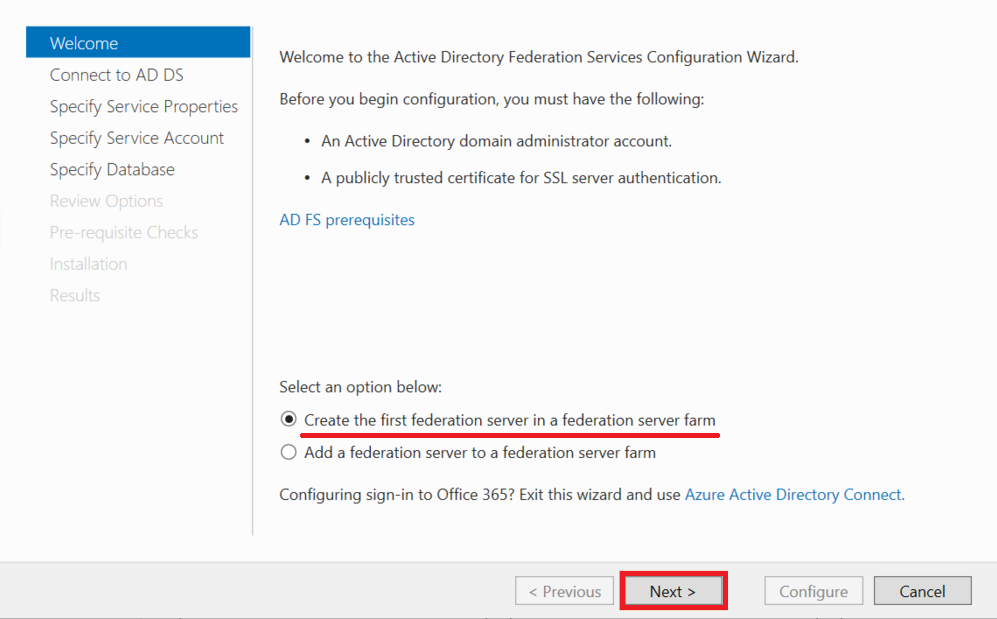

1.4. Բացված պատուհանում հարկավոր է ընտրել "Create the first federation server in a federation server farm" և սեղմել Next կոճակը

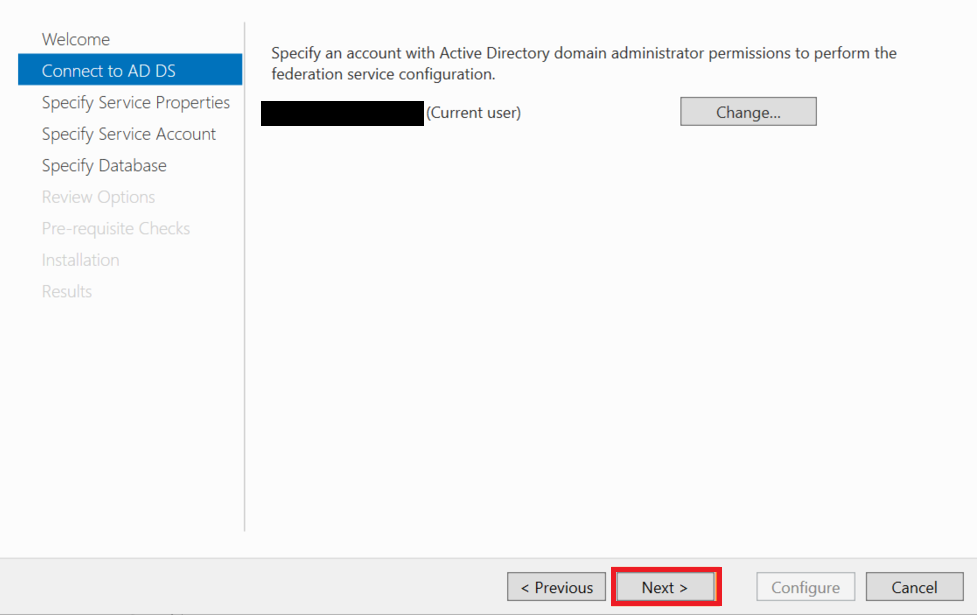

1.5. Հաջորդ պատուհանում հարկավոր է ընտրել Active Directory - ի ադմինիստրատորի իրավասություն ունեցող օգտագործող և սեղմել Next կոճակը

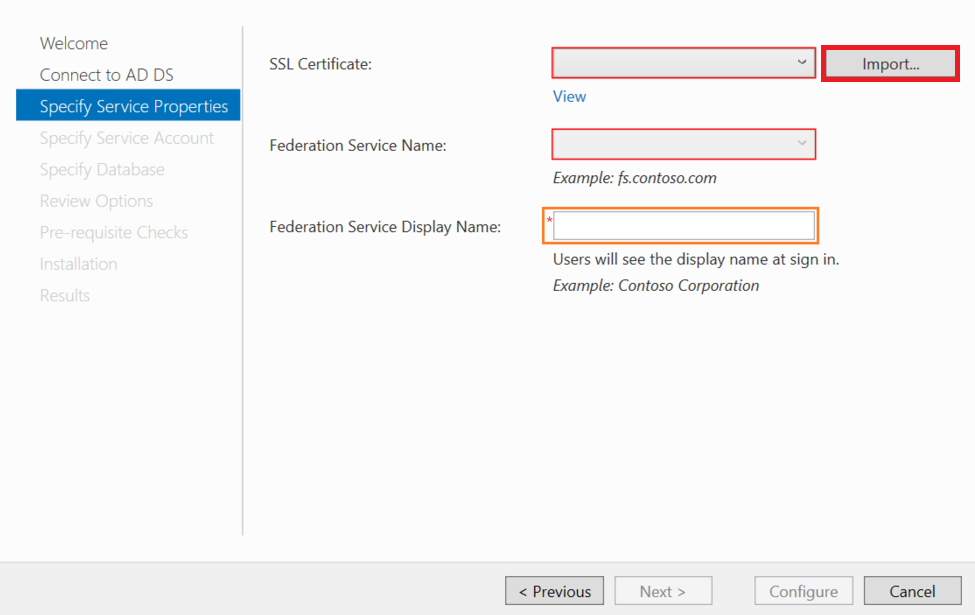

1.6. Անհրաժեշտ է ներմուծել 3 - րդ կետում ստեղծված սերտիֆիկատը և սեղմել Next կոճակը

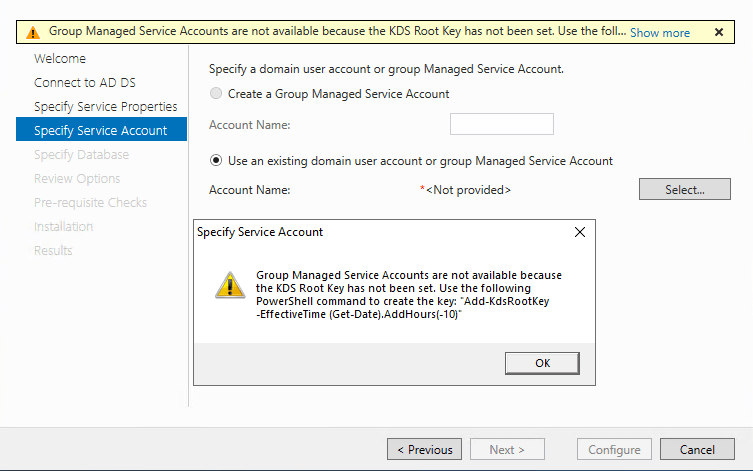

1.7. Specify Service Account էջում հարկավոր է ստեղծել Group Managed Service Account

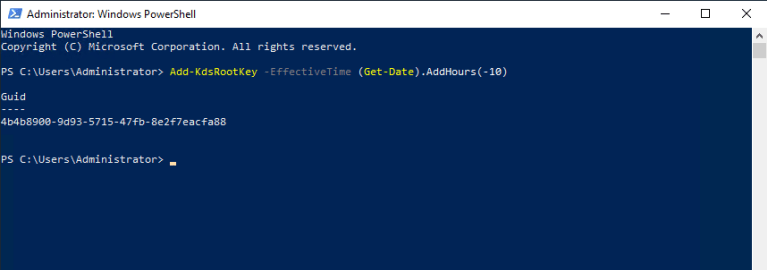

KDS Root Key - ը միացնելու համար հարկավոր է AD սերվերի վրա PowerShell - ում աշխատացնել հետևյալ հրամանը`

Add-KdsRootKey –EffectiveTime (Get-Date).AddHours(-10)

Հաղորդագրությունը հեռացնելուց հետո հարկավոր է նշել Create a Group Managed Service Account, մուտքագրել ցանկացած անվանում և սեղմել Next կոճակը

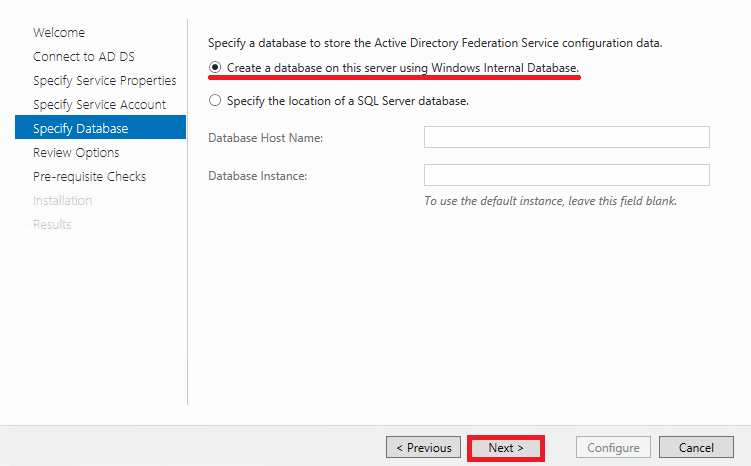

1.8. Specify Database բաժնում հարկավոր է ընտրել Create a database on this server using Windows Internal Database և սեղմել Next կոճակը:

Հաջորդ պատուհաններում վերանայել կարգավորումները և սեղմել Configure կոճակը

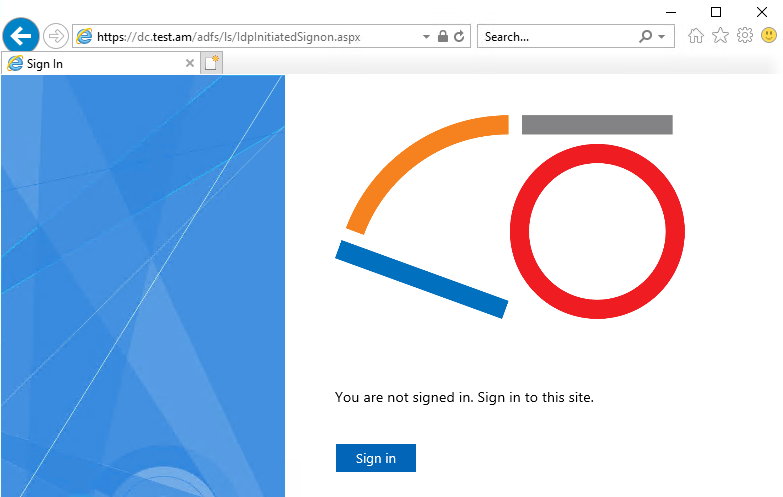

1.9. ADFS սերվիսը ստուգելու համար հարկավոր է PowerShell - ում աշխատացնել հետևյալ հրամանը`

Set-AdfsProperties -EnableIdPInitiatedSignonPage $true

և բացել https://federationservername.yourdomain.am/adfs/ls/IdpInitiatedSignon.aspx էջը

Մուտքի պատուհանում կազմակերպության logo - ն և անվանումը արտապատկերելու համար անհրաժեշտ է ADFS սերվերի համակարգչի C:\Images թղթապանակում տեղադրել logo-ի ֆայլը և Power Shell-ում աշխատացնելով հետևյալ հրամանները`

Set-AdfsGlobalWebContent -OrganizationalNameDescriptionText "Company Name"

Set-AdfsWebTheme -TargetName default -Logo @{path="C:\Images\logo.png"}

2.ADFS սերվիսի կարգավորում

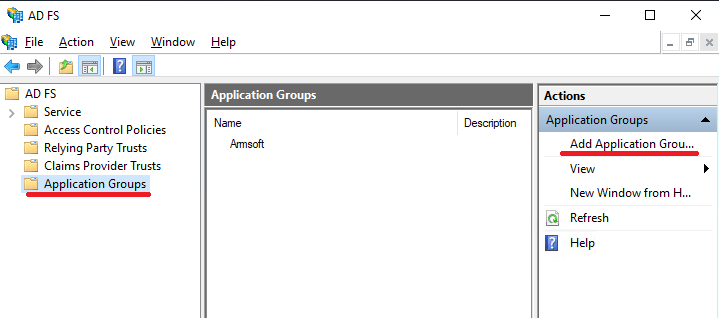

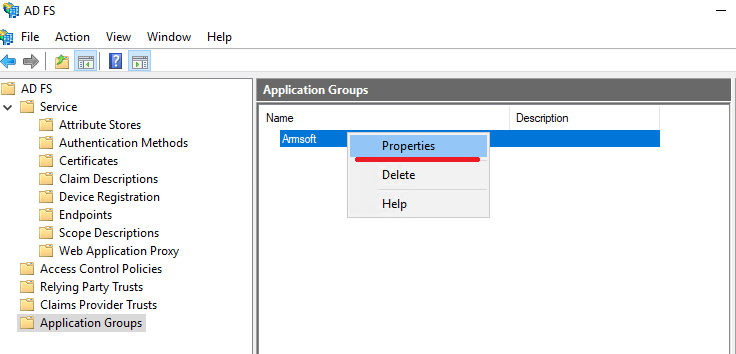

2.1. Անհրաժեշտ է բացել AD FS Management-ը, նշել Application Groups ճյուղը և Actions հատվածում սեղմել Add Application Group Wizard

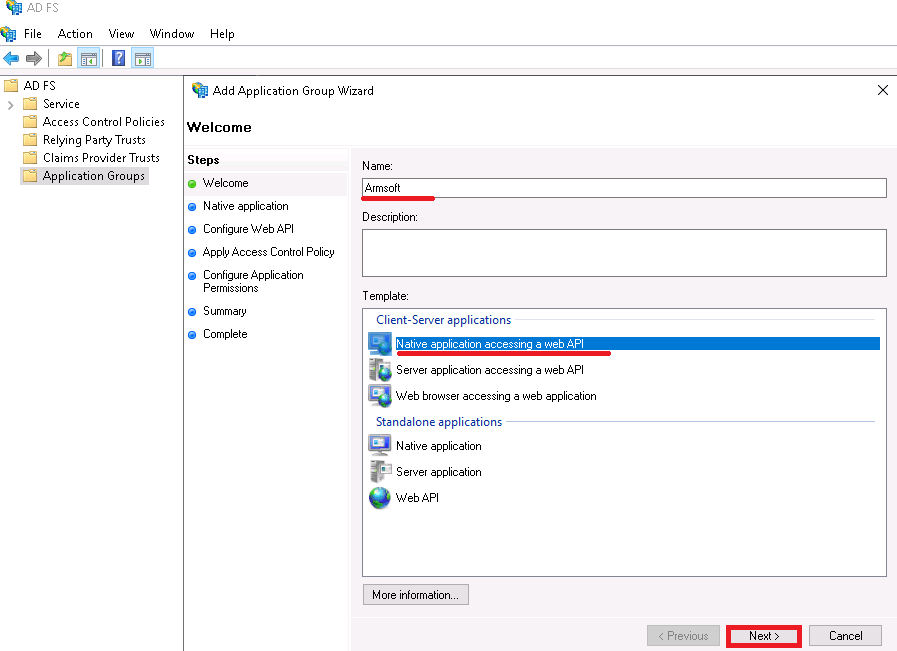

2.2. Բացված պատուհանի Name դաշտում հարկավոր է մուտքագրել Armsoft, իսկ Template բաժնում ընտրել Native application accessing a web API և սեղմել

Next կոճակը

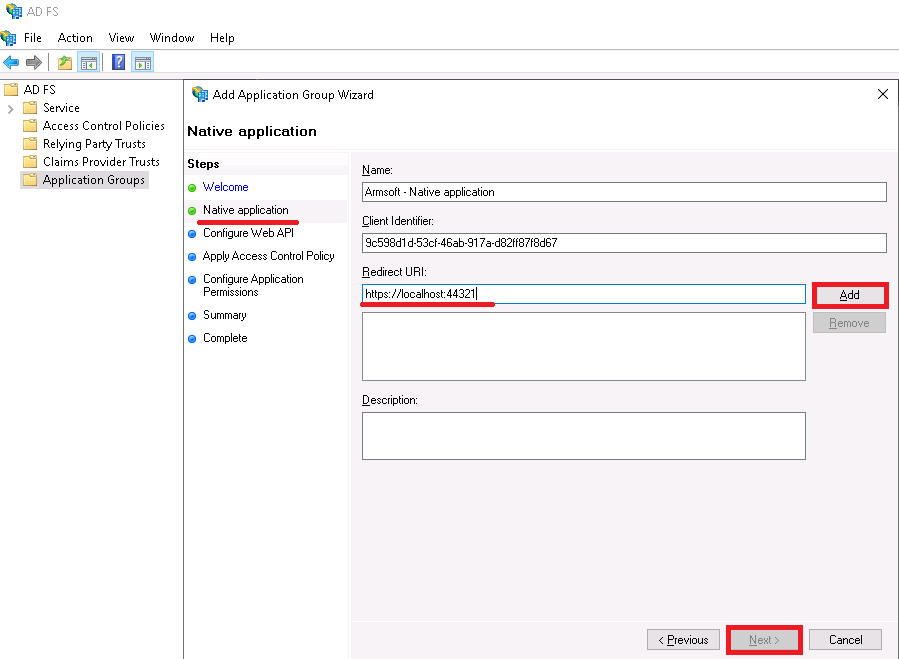

2.3. Native application էջի Redirect URL դաշտում հարկավոր է մուտքագրել https://localhost:44321 , սեղմել Add այնուհետ Next կոճակը

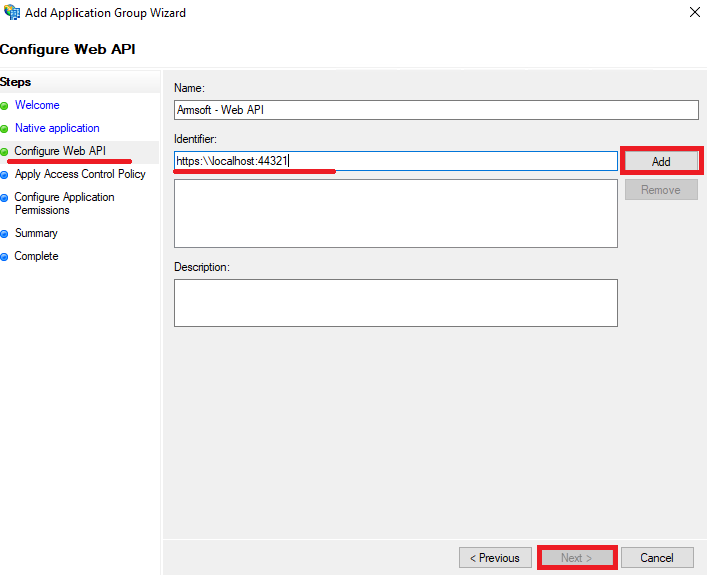

Configure Web API էջի Identifier դաշտում մուտքագրել https://localhost:44321 , սեղմել Add այնուհետ Next կոճակը

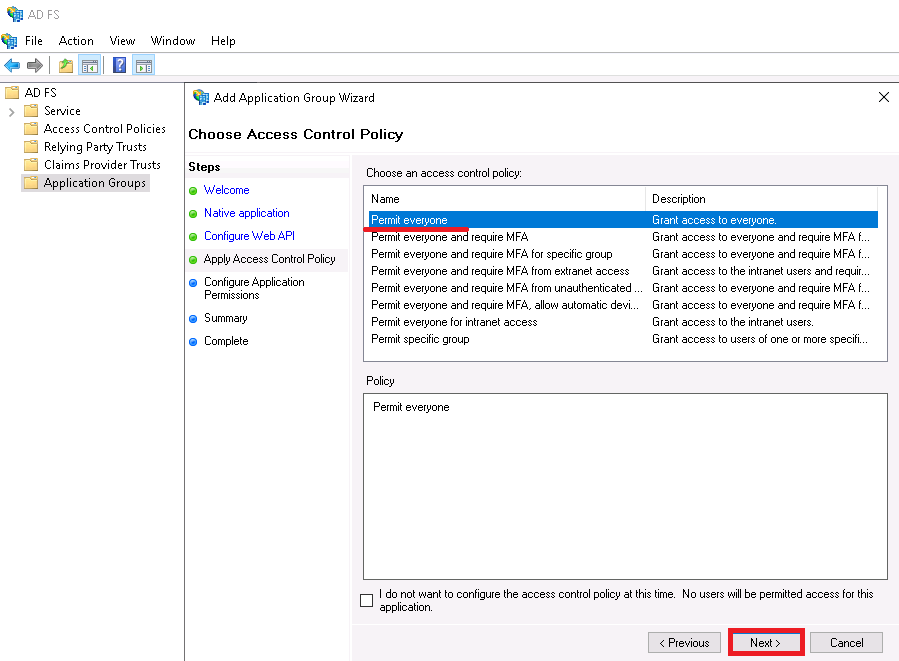

2.4. Choose Access Control Policy էջում հարկավոր է ընտրել Permit everyone և սեղմել Next կոճակը

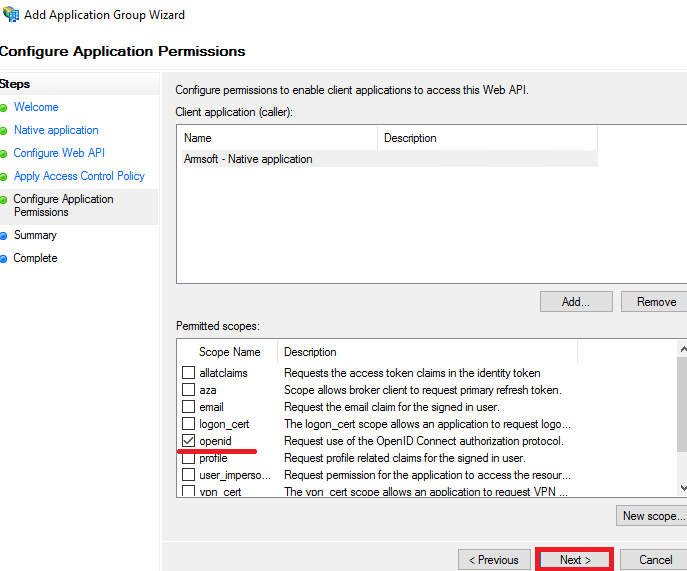

2.5. Configure Application Permissions էջում հարկավոր է նշել OpenID տվյալների փոխանակման մեխանիզմը և հաջորդ էջերը անփոփոխ թողնելով սեղմել Next կոճակը

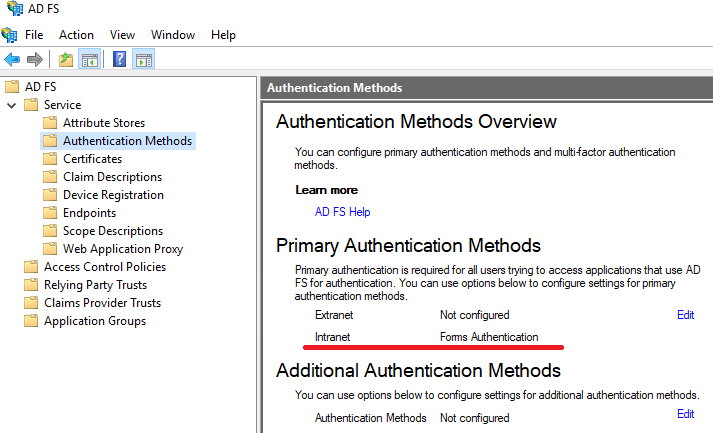

2.6. Անհրաժեշտ է համոզվել, որ ակտիվացված է միայն Forms Authentication մեխանիզմը

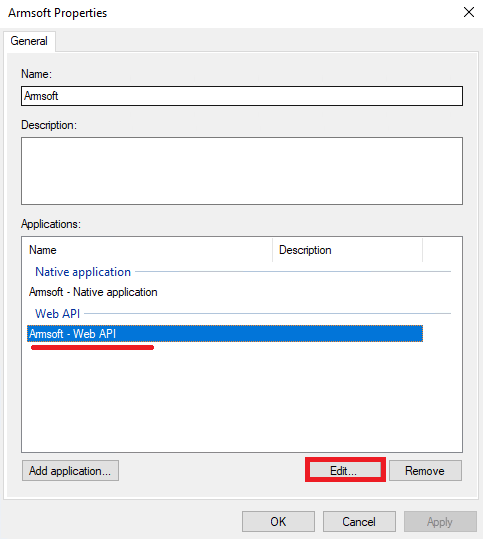

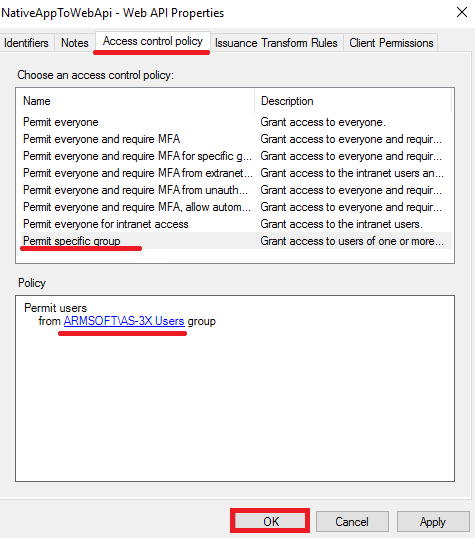

2.7. Հարկավոր է ADFS-ի ավելացված կիրառության մեջ ավելացնել Access control policy

Անհրաժեշտ է ընտրել Active Directory - ում ստեղծված խումբը

ՀԾ համակարգերի Service-ների appsettings.json ֆայլի կարգավորում

Հարկավոր է Configuration Service-ի և Database Service-ի appsetting.json-ում ավելացնել հետևյալ հատվածը

//Example

"Autentication": {

"Alternative": "ADFS",

"AD": {

"Authority": "https://login.microsoftonline.com/yourdomain.am",

"ClientId": "9c599d1d-53cf-46cb-917a-d92ff81f8d87",

"RedirectUri": "https://yourdomain.am/b2bAdminTool",

"TokenMapping": "oid",

"ResourceID": "https://yourdomain.am/Cloud"

},

"ADFS": {

"Authority": "https://federationservername.yourdomain.am/adfs",

"ClientId": "9c598d1d-53cf-46ab-917a-d82ff87f8d67",

"RedirectUri": "https://localhost:44321/",

"TokenMapping": "sid"

}

}

որտեղ "Alternative" դաշտում նշվում է ներկա պահին գործող նույնականացման տարբերակը:

ADFS-ի օգտագործողներով ծրագիր մուտք գործելու համար հարկավոր է համապատասխան դաշտի արժեքը փոխել` "Alternative":"ADFS" և լրացնել անհրաժեշտ տվյալները ADFS-ի համար նախատեսված հատվածում:

"ClientId": - 2.3 կետում ստեղծաց Application-ի Client ID-ին է, իսկ "RedirectUri":- ը Redirect URI - ը

ՀԾ - Բանկ համակարգի դեպքում հարկավոր է Gateway-ի Web.config ֆայլում նույնպես ավելացնել հետևյալ տողերը համապատասխան արժեքներով`

//Example

<appSettings>

.....

<add key="ADFSAuthentication" value="True"/>

<add key="Service8x_URL" value="https://IIServerName/DataBaseName"/>

<add key="ADFSAuthority" value="https://federationservername.yourdomain.am/adfs"/>

<add key="ADFSClientId" value="9c598d1d-53cf-46ab-917a-d82ff87f8d67"/>

<add key="ADFSRedirectUri" value="https://localhost:44321/"/>

</appSettings>