Azure Active Directory-ի կարգավորում Գրանցման մեխանիզմի ինտեգրումը Azure AD-ի հետ կազմակերպելու համար հարկավոր է մուտք գործել https://portal.azure.com պորտալ և ստեղծել App registrations հավելվածներ:1. "AsAppCloud" հավելվածի ստեղծում և կարգավորում

1.1 Հարկավոր է Azure Portal-ում մուտք գործել Microsoft Entra ID բաժին, ընտրել App registrations և ավելացնել նոր հավելվածի գրանցում` սեղմելով New registration կոճակը:

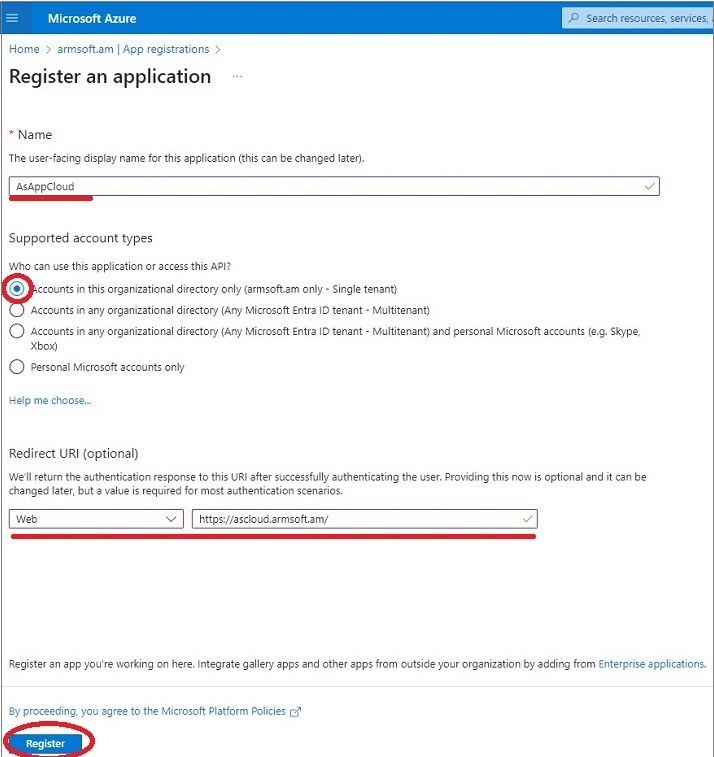

1.2 Բացված պատուհանում հարկավոր է լրացնել հավելվածի անունը, օրինակ` "AsAppCloud", նշել Supported account type - ը կախված օգտագործողների տեսակից, իսկ Redirect URI -ը ընտրել Web, նշել ցանկացած ճանապարհ, օրինակ https://ascloud.yourdomain/ և սեղմել Register կոճակը:

1.3 Հավելվածը ստեղծելուց հետո հարկավոր է մուտք գործել Authentication բաժին և նշել ID tokens նշիչը:

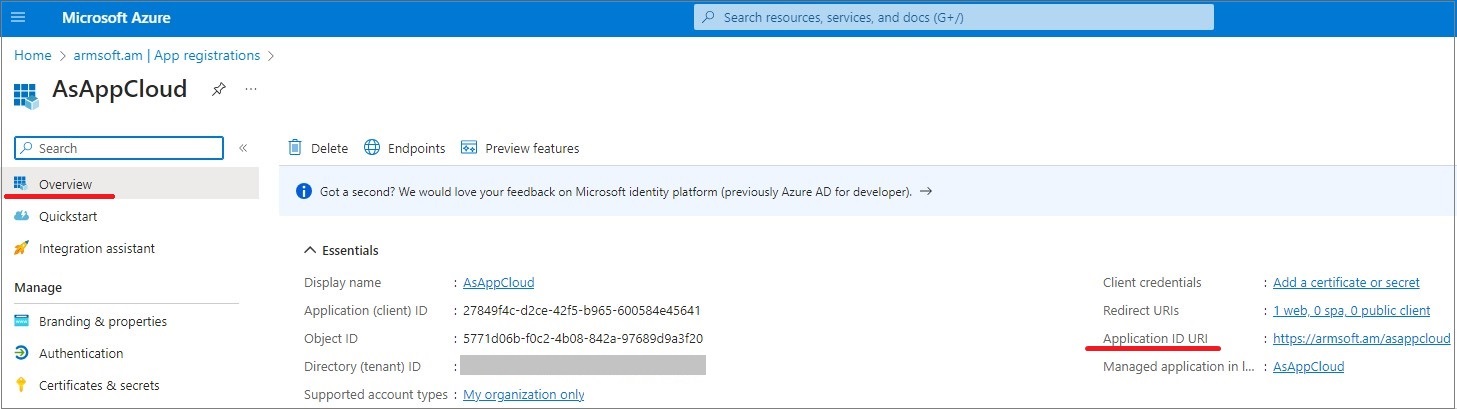

1.4 Expose an API բաժնում անհրաժեշտ է սեղմել Add a scope կոճակը, բացված պատուհանում լրացնել Application ID URI-ը, օրինակ https://yourdomain/asappcloud և սեղմել Save and continue կոճակը:

Հաջորդ պատուհանում հարկավոր է մուտքագրել Scope name դաշտը, օրինակ ` user_impersonation, ընտրել Admins and users, լրացնել բոլոր պարտադիր դաշտերը և սեղմել Add scope կոճակը:

2. "AsApp" հավելվածի ստեղծում և կարգավորում

2.1 Հարկավոր է Azure Portal-ում մուտք գործել Microsoft Entra ID բաժին, ընտրել App registrations և ավելացնել նոր հավելվածի գրանցում` սեղմելով New registration կոճակը: 2.2 Բացված պատուհանում հարկավոր է լրացնել հավելվածի անունը, օրինակ` "AsApp", նշել Supported account type - ը կախված օգտագործողների տեսակից, իսկ Redirect URI -ը ընտրել Public client/ native (mobile & desktop), նշել ճանապարհը, օրինակ https://asapp.yourdomain/ և սեղմել Register կոճակը:

2.3 Հավելված "AsApp"-ից հավելված "AsCloudApp"-ին դիմելու իրավասություն տրամադրելու համար հարկավոր է մուտք գործել "AsApp"-ի API permissions բաժին և սեղմել App a permission կոճակը: Բացված պատւհանում հարկավոր է ընտրել APIs my organization uses բաժինը, ֆիլտրել "AsAppCloud" և սեղմել հավելվածի վրա:

Հաջորդ պատուհանում հարկավոր է նշել user_impersonation իրավասությունը և սեղմել Add permissions կոճակը :

2.4 "AsApp" հավելվածի համար Authentication բաժնի Implicit grant and hybrid flow անտիվացնելու և ID tokens նշիչը նշելու համար հարկավոր է խմբագրել Manifest-ը: Հարկավոր է մուտք գործել Manifest բաժին, "oauth2AllowIdTokenImplicitFlow" տողի արժեքը խմբագրել true և սեղմել Save կոճակը:

ՀԾ համակարգերի Service-ների appsetting.json ֆայլի կարգավորում

Azure Active Directory-ի կարգավորումից հետո հարկավոր է Configuration Service-ի և Database Service-ի appsetting.json-ում ավելացնել հետևյալ հատվածը

{

... ,

"AllowedHosts": "*",

//Example

"Authentication": {

"Alternative": "AD",

"AD": {

"Authority": "https://login.microsoftonline.com/yourdomain.am",

"ClientId": "39dd07ff-ba5e-45d5-b22a-c6a07d6a89b7",

"RedirectUri": "https://yourdomain.am/asapp",

"TokenMapping": "oid",

"ResourceID": "https://yourdomain.am/asappcloud"

},

"ADFS": {

"Authority": "https://federationservername.yourdomain.am/adfs",

"ClientId": "9c598d1d-53cf-46ab-917a-d82ff87f8d67",

"RedirectUri": "https://localhost:44321/",

"TokenMapping": "sid",

}

}

...

}որտեղ "Alternative" դաշտում նշվում է ներկա պահին գործող նույնականացման տարբերակը:

AD-ի օգտագործողներով ծրագիր մուտք գործելու համար հարկավոր է համապատասխան դաշտի արժեքը փոխել` "Alternative":"AD" և լրացնել անհրաժեշտ տվյալները AD-ի համար նախատեսված հատվածում:

"ClientId": - 2.2 կետում ստեղծաց "AsApp" հավելվածի Application (client) ID-ին է, իսկ "RedirectUri":- ը նույն հավելվածի Redirect URI - ը

"ResourceID": - 1.2 կետում ստեղծաց "AsAppCloud" հավելվածի Applcation ID URI -ը

"TokenMapping": - օգտագործողի նույնականացման պարամետր, ADFS-ի դեպքում SID (security identifier), AD-ի դեպքում OID (object identifier)

ՀԾ համակարգերում օգտագործող ավելացնելու համար հարկավոր է ստանալ օգտագործողի OID-ը, որը կարող եք գտնել Azure AD-ի համապատասխան օգտագործողի Overview բաժնում:

|